За даними Департаменту комунікації Національної поліції України, за останні дві доби до поліції звернулося 1508 юридичних та фізичних осіб із повідомленнями, щодо блокування роботи комп’ютерної техніки за допомогою вірусу-шифрувальника.

Після аналізу фактів зараження встановлено, що способи розповсюдження даного криптолокеру ідентичні тим, що використовувались WannaCry, повідомила на своїй сторінці Кіберполіція.

Такі світові антивірусні компанії як Avast, Eset та інші стверджують про те, що дане ШПЗ є модифікованою версією вірусу “Petya”. На теперішній час встановлено два основних способи ураження. Це «фішинг» та оновлення ПЗ “M.E.doc”.

На даний момент неможливо розшифрувати файли, які були зашифровані даним ШПЗ. Кіберполіція спільно з провідними фахівцями у сфері кібербезпеки докладають максимальних зусиль для створення відповідного декриптора.

Для запобігання потрібно оновлюватися і відключити протокол SMBv1. Детальну інформацію та інструкцію, як це зробити, можна знайти на офіційному сайті компанії «Microsoft» за посиланням: https://support.microsoft.com/…/how-to-enable-and-disable-s…

Рекомендовано, за можливості, заблокувати на мережевому обладнанні або у настройках файерволу(брандмауеру) порти 137, 138, 139 та 445, які використовуються ШПЗ для розповсюдження у локальних мережах.

Також рекомендуємо встановити програмне забезпечення для захисту головного завантажувального запису (MBR) від внесення несанкціонованих змін. Наприклад «Mbrfilter», який можна завантажити за посиланням: https://www.talosintelligence.com/mbrfilter

ПОРАДИ:

Для запобігання подальшого розповсюдження шкідливого програмного забезпечення, Департаментом кіберполіції підготовлено прості ілюстровані рекомендації щодо уникнення зараження вірусом “Petya”, для користувачів комп’ютерів, які не є технічними спеціалістами.

Якщо ваш персональний комп’ютер чи ноутбук під’єднано до мережі (локальної або Інтернет) за допомогою кабелю – тимчасово витягніть його з гнізда мережевої карти.

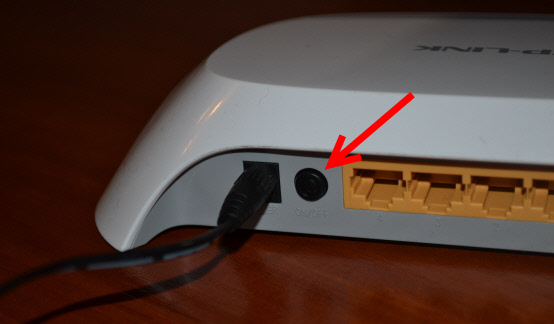

У випадку, якщо ви маєте доступ до мережі з використанням технології бездротового підключення (Wi-Fi), вимкніть ваш Wi-fi-роутер шляхом натискання відповідної кнопки, або витягнувши вилку з розетки.

Від’єднання комп’ютера від мережі не дасть можливості вірусу його заразити від інших, вже уражених компютерів, якщо такі вже є.

Ввімкніть комп’ютер.

Після його вмикання є декілька варіантів розвитку подій, з якими ви можете зіткнутись:

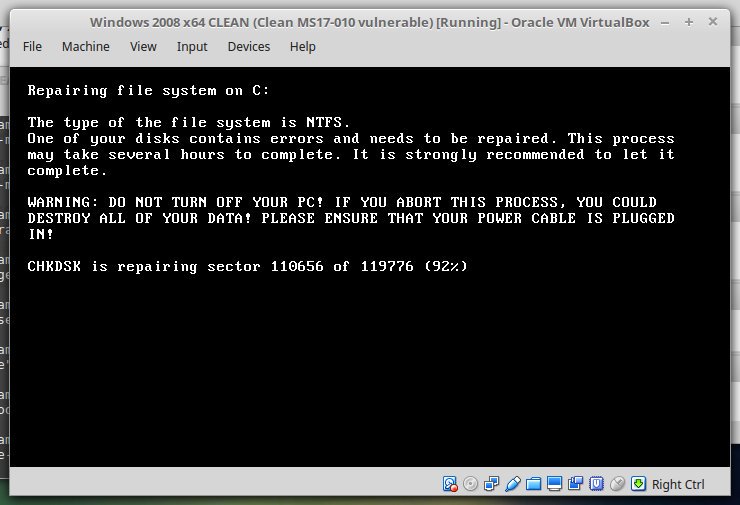

1. Якщо ви побачили замість звичайного зображення завантаження операційної системи чорний екран з написом англійською мовою «Repairing file system on C:…» (в іншому випадку переходьте одразу до поради 2)

Негайно вимикайте комп’ютер, натиснувши відповідну кнопку на його корпусі або витягнувши вилку з розетки. Не обов’язково це зображення може означати, що операційна система вже уражена, однак встановлено, що вірус створює підроблене («фейкове») вікно довіреної програми Check Disk, яка призначена для перевірки диску комп’ютера.

а) Після цього, за можливості, витягніть свій жорсткий диск та підключить його до іншого не ураженого комп’ютера (тільки не у якості завантажувального) та скопіюйте необхідні файли.

На малюнку зображено приклад розташування жорсткого диску у ноутбуці.

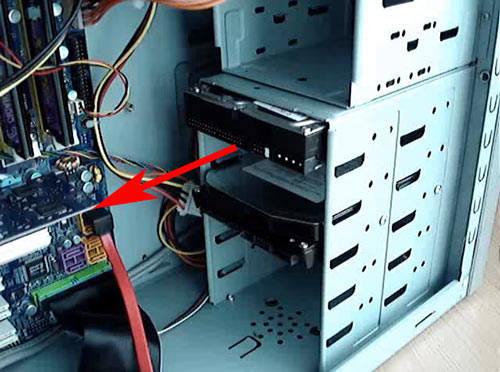

На малюнку зображено приклад розташування жорсткого диску у системному блоці персонального комп’ютера.

На комп’ютері, до якого підключено вже вийнятий жорсткий диск, запустіть його перевірку оновленою антивірусною програмою, наприклад від компанії ESET або Symantec. Після лікування, ви можете повернути жорсткий диск у комп’ютер та ввімкнути його у звичайному режимі.

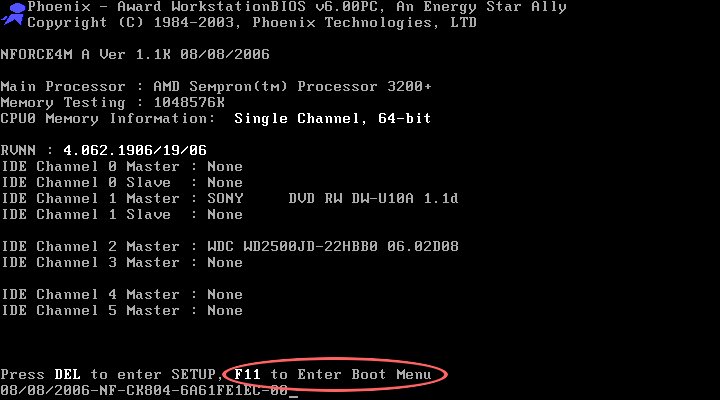

б) Якщо інший комп’ютер, до якого можна під’єднати вийнятий диск відсутній, радимо скористатись завантажувальним диском з антивірусом, який здатний вилікувати комп’ютер від «Petya». Це вміє наприклад ESET NOD32 LiveCD. Для того щоб створити такий диск, на іншому не ураженому комп’ютері, що підключений до мережі Інтернет перейдіть за посиланням https://www.esetnod32.ru/download/utilities/livecd/. Там знаходиться інструкція по створенню завантажувальної «флешки» та СD(DVD) диску. Завантажте комп’ютер з створеного LiveCD або USB-носія. Для цього під’єнайте створений носій до компютера та після ввімкнення натисніть відповідну клавішу на клавіатурі. Підказка про те, яку клавішу необхідно натиснути, зазвичай з’являється одразу на екрані.

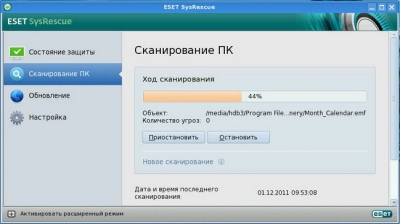

Приклад: на зображенні є підказка про те, що для завантаження з зовнішнього носія необхідно натиснути клавішу F11.

Після завантаження антивірусної програми проведіть перевірку комп’ютера на наявність вірусів.

Наприклад перевірка комп’ютера з використанням ESET NOD32 LiveCD буде виглядати так:

Якщо після вмикання комп’ютера ви побачили звичайне зображення завантаження операційної системи, радимо виконати наступне:

2. Після завантаження операційної системи на вашому компютері, на іншому не ураженому комп’ютері (тільки якщо ви впевнені, що його не уражено) та який під’єднаний до мережі Інтернет напряму – без доступу до внутрішньої мережі (наприклад за допомогою мобільного телефону), завантажте антивірусну програму або якщо вона вже встановлена то оновлення до неї, та встановіть їх. Потім здійсніть перевірку на наявність вірусів.

Завантажити програмне забезпечення можливо, наприклад, на сторінці https://eset.ua/ua/for_home

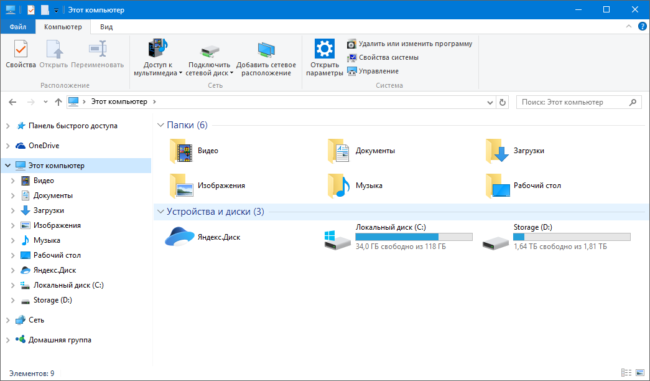

Відкрийте програму Провідник. Провідник – це додаток, що реалізує графічний інтерфейс доступу користувача до файлів в операційній системі Microsoft Windows.

Запуск програми Провідник можна виконати за допомогою:

кнопки <Пуск> (використовуйте контекстне меню);

папки Мій комп’ютер (використовуйте контекстне меню або команду Файл, Провідник);

article/prosti-rekomendacziyi-dlya-zaxystu-vid-virusu-petya-1885/

Вигляд програми Провідник

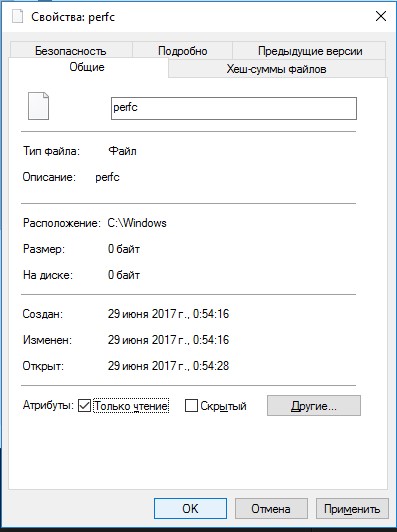

Фахівцями встановлено, під час атаки вірус шукає на комп’ютері файл C: Windows perfc. Якщо такий файл вже існує, то вірус завершує свою роботу без зараження. Саме тому створення такого файлу заздалегідь застереже від його шкідливої дії.

Для виконання цієї рекомендації перейдіть у програмі Провідник за адресою C: Windows

Здійсніть пошук файлів з назвою perfc.

Якщо такі файли відсутні:

В папці Windows натисніть правою клавішею мишки – оберіть з меню «створити» – далі оберіть «текстовий», та введіть назву perfc (без розширення) та натисніть клавішу «Enter».

В папці Windows натисніть правою клавішею мишки – оберіть з меню «створити» – далі оберіть «текстовий», та введіть назву perfc.dat (без розширення) та натисніть клавішу «Enter».

Потім по створеному вами файлу натисніть правою клавішею мишки – оберіть з меню «властивості». Оберіть атрибут «Тільки читання» та натисніть правою клавішею мишки на кнопку з написом «Ок».

3. Встановіть необхідні оновлення від «Microsoft», для вашої операційної системи.

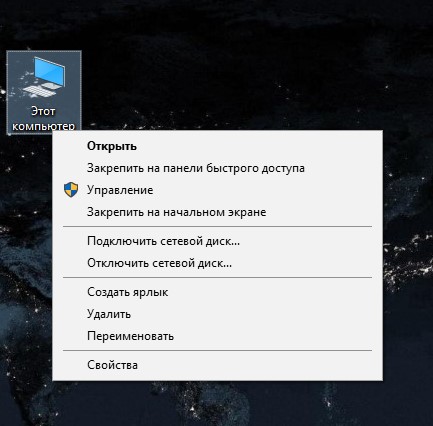

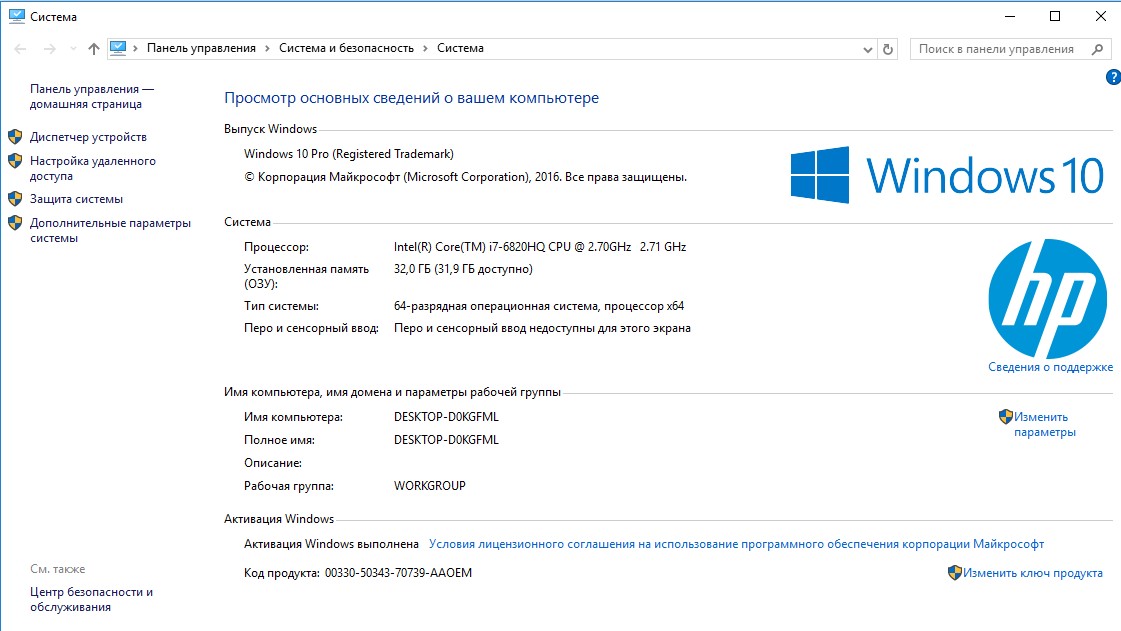

Дізнатись, які саме оновлення вам необхідні натисніть лівою клавішею мишки на іконці «Мій комп’ютер», що знаходиться на робочому столі. З контекстного меню оберіть пункт «Властивості» на натисніть по ньому правою клавішею мишки.

У вікні, яке завантажене, запам’ятайте тип вашої операційної системи. Наприклад в даному випадку використовується 64-бітна Windows 10 pro.

В залежності від версії ОС Windows завантажте на іншому комп’ютері необхідний патч за одним з посилань та встановіть його:

- для Windows XP http://download.windowsupdate.com/d/csa/csa/secu/2017/02/windowsxp-kb4012598-x86-custom-rus_84397f9eeea668b975c0c2cf9aaf0e2312f50077.exe

- для Windows Vista 32 bit – http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.0-kb4012598-x86_13e9b3d77ba5599764c296075a796c16a85c745c.msu

- для Windows Vista 64 bit – http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.0-kb4012598-x64_6a186ba2b2b98b2144b50f88baf33a5fa53b5d76.msu

- для Windows 7 32 bit – http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.1-kb4012212-x86_6bb04d3971bb58ae4bac44219e7169812914df3f.msu

- для Windows 7 64 bit – http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.1-kb4012212-x64_2decefaa02e2058dcd965702509a992d8c4e92b3.msu

- для Windows 8 32 bit – http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/05/windows8-rt-kb4012598-x86_a0f1c953a24dd042acc540c59b339f55fb18f594.msu

- для Windows 8 64 bit – http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/05/windows8-rt-kb4012598-x64_f05841d2e94197c2dca4457f1b895e8f632b7f8e.msu

- для Windows 10 32 bit – http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4012606-x86_8c19e23de2ff92919d3fac069619e4a8e8d3492e.msu

- для Windows 10 64 bit – http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4012606-x64_e805b81ee08c3bb0a8ab2c5ce6be5b35127f8773.msu

Знайти посилання на завантаження відповідних патчів для інших (менш розповсюджених та серверних версій) OC Windows можна за адресою:

https://technet.microsoft.com/ru-ru/library/security/ms17-010.aspx

4. Також рекомендуємо встановити програмне забезпечення для захисту головного завантажувального запису (MBR) від внесення несанкціонованих змін. Наприклад «Mbrfilter», який можна завантажити за посиланням: https://www.talosintelligence.com/mbrfilter

Після виконання усіх вищевказаних порад, ви можете знов підключити комп’ютер до мережі та користуватися їх у звичайному режимі.

Також нагадуємо про те, що для зменшення ризику зараження, слід уважно відноситися до всієї електронної кореспонденції. Одним із шляхів розповсюдження даного вірусу було розсилання фішингових (підроблених) електронних листів від імені відомих компаній або від імені адресатів, з якими до цього велась переписка. В цих листах присутні посилання на завантаження шкідливих додатків (документів Word, PDF-файлів, таблиць та інших). Тому потрібно бути особливо пильними та не відкривати такі додатки. Радимо отримувати підтвердження надсилання файлів від адресата іншими доступними каналами зв’язку (телефон, смс, мессенджери).

Встановлено, що інший основний шлях розповсюдження вірусу пов’язаний із застосуванням програмного забезпечення «M.E.doc.», яке призначене для електронного документообігу з контролюючими органами та контрагентами (партнерами). Якщо ви користуєтесь нею періодично, радимо тимчасово не користуватись нею. Якщо потрібність в зазначеній программі в найближчий час є необхідною, радимо в налаштуваннях програми відключити функцію автоматичного оновлення.

Радимо періодично робити резервні копії усіх важливих для вас даних.